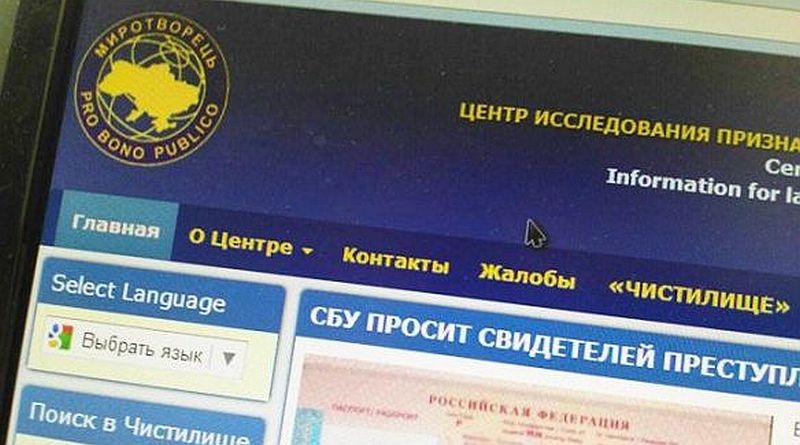

Генерали СБУ різко висловилися про ініціативу Денісової щодо закриття «Миротворця»

Український центр аналітики і безпеки виступив із різкою заявою після того, як кіберполіція почала розслідування щодо сайту “Миротворець” за зверненням Уповноваженої Верховної Ради з прав людини Людмили Денісової. Звернення, яке опублікували 9 грудня, підписали низка офіцерів СБУ в запасі. «Внесок волонтерів та адміністраторів “Миротворця” у справу захисту України не поступається внеску бійців добровольчих батальйонів, українських військових і правоохоронців. Це зовсім інше поле битви, і на цьому полі наша перемога очевидна. Завдяки зібраній та оприлюдненій на цьому сайті інформації українськими контррозвідниками, прикордонниками та співробітниками МВС були затримані десятки російських найманців», – йдеться в зверненні офіцерів СБ.

Читати далі